Apple tarafından 21 Eylül 2023 tarihinde ele alınan three zero-day açığı, Mayıs ve Eylül 2023 tarihleri arasında Mısırlı eski milletvekili Ahmed Eltantawy’yi hedef alan Predator adlı bir casus yazılım türünü sunmak amacıyla bir iPhone istismar zincirinin parçası olarak kullanıldı.

“Hedefleme, Eltantawy‘nin 2024 Mısır seçimlerinde Cumhurbaşkanı adayı olma planlarını kamuoyuna açıklamasının ardından gerçekleşti” diyen Citizen Lab, ticari casusluk aracının bilinen bir müşterisi olması nedeniyle saldırıyı büyük bir güvenle Mısır hükümetine atfetti.

Kanada’nın disiplinler arası laboratuarı ve Google’ın Tehdit Analiz Grubu (TAG) tarafından yürütülen ortak bir araştırmaya göre, paralı gözetleme aracının SMS ve WhatsApp üzerinden gönderilen bağlantılar aracılığıyla ulaştırıldığı söyleniyor.

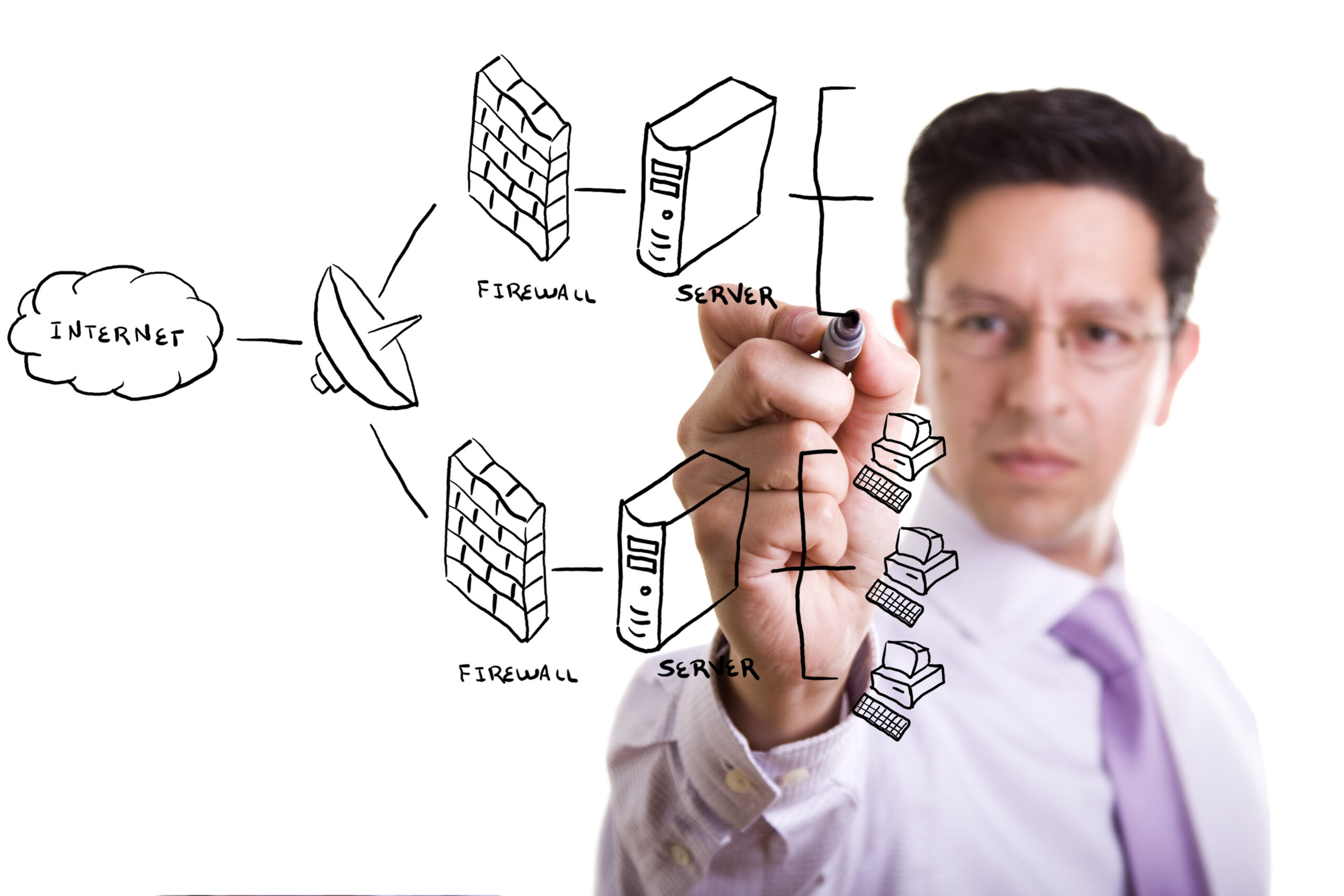

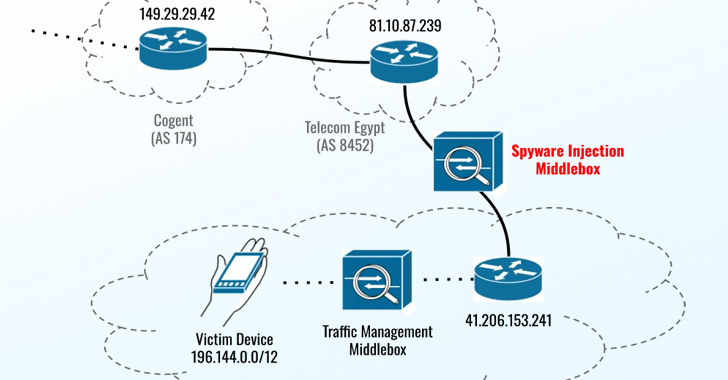

Citizen Lab araştırmacıları, “Ağustos ve Eylül 2023’te Eltantawy’nin Vodafone Mısır mobil bağlantısı, ağ enjeksiyonu yoluyla hedefleme için ısrarla seçildi; Eltantawy HTTPS kullanmayan belirli web sitelerini ziyaret ettiğinde, Vodafone Mısır ağının sınırına kurulan bir cihaz, telefonuna Cytrox’un Predator casus yazılımını bulaştırmak için onu otomatik olarak kötü amaçlı bir web sitesine yönlendirdi” dedi.

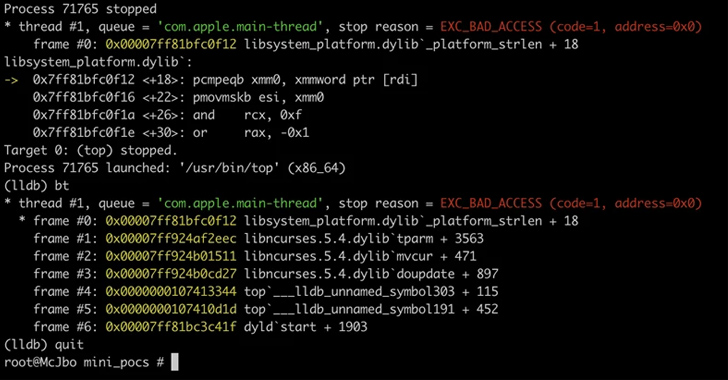

İstismar zinciri, kötü niyetli bir aktörün sertifika doğrulamasını atlamasına, ayrıcalıkları yükseltmesine ve özel olarak hazırlanmış bir web içeriğini işledikten sonra hedeflenen cihazlarda uzaktan kod yürütmesine olanak tanıyan üç güvenlik açığından (CVE-2023-41991, CVE-2023-41992 ve CVE-2023-41993) yararlandı.

Cytrox adlı bir şirket tarafından üretilen Predator, NSO Group’un Pegasus’una benzemekte ve müşterilerinin ilgi duydukları hedefleri gözetlemelerine ve güvenliği ihlal edilmiş cihazlardan hassas verileri toplamalarına olanak sağlamaktadır. Intellexa Alliance adlı casus yazılım satıcıları konsorsiyumunun bir parçası olan bu yazılım, Temmuz 2023’te ABD hükümeti tarafından “baskı kampanyalarına ve diğer insan hakları ihlallerine olanak sağladığı” gerekçesiyle engellenmiştir.

Sec-flare[.]com adlı bir alan adında barındırılan istismarın, Eltantawy’nin Telecom Egypt ve Vodafone Egypt arasındaki bir bağlantıda bulunan Sandvine’in PacketLogic middlebox’ını kullanan sofistike bir ağ enjeksiyon saldırısı yoluyla c.betly[.]me adlı bir web sitesine yönlendirilmesinin ardından teslim edildiği söyleniyor.

Citizen Lab, “Hedef web sitesinin gövdesi iki iframe içeriyordu: görünüşte iyi huylu yem içeriği (bu durumda casus yazılım içermeyen bir APK dosyasına bağlantı) içeren ID ‘if1’ ve sec-flare[.]com’da barındırılan bir Predator bulaşma bağlantısı içeren görünmez bir iframe olan ID ‘if2′” dedi.

Google TAG araştırmacısı Maddie Stone bunu, HTTP (HTTPS’nin aksine) kullanan bir web sitesine yapılan ziyaretten yararlanarak kurbanın yolunu kesen ve tehdit aktörü tarafından işletilen farklı bir siteyi ziyaret etmeye zorlayan bir ortadaki adam (AitM) saldırısı vakası olarak nitelendirdi.

Stone, “Bu kampanyada, hedef herhangi bir ‘http’ sitesine gittiğinde, saldırganlar onları sessizce bir Intellexa sitesi olan c.betly[.]me’ye yönlendirmek için trafik enjekte ettiler” dedi. “Kullanıcı beklenen hedef kullanıcıysa, site hedefi istismar sunucusu olan sec-flare[.]com’a yönlendiriyordu.“

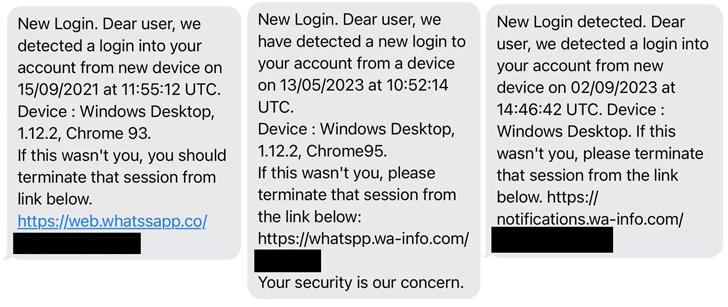

Eltantawy Eylül 2021, Mayıs 2023 ve Eylül 2023’te WhatsApp’tan gelen güvenlik uyarıları gibi görünen ve Eltantawy’yi sözde bir Windows cihazından kaynaklanan şüpheli bir oturum açma oturumunu sonlandırmak için bir bağlantıya tıklamaya çağıran üç SMS mesajı aldı.

Bu bağlantılar yukarıda bahsedilen alan adının parmak iziyle eşleşmese de, soruşturma Predator casus yazılımının Eltantawy’nin Eylül 2021’de gönderilen mesajı okumasından yaklaşık 2 dakika 30 saniye sonra cihaza yüklendiğini ortaya çıkardı.