Bugün, Amazon Web Services , Cloudflare ve Google , koordineli bir duyuruda, CVE-2023 güvenlik açığı tanımlayıcısı altında belgelenen, ‘Hızlı Sıfırlama’ olarak adlandırılan sıfır gün tekniğini kullanarak güçlü HTTP/2 tabanlı DDoS saldırılarını hafifletme deneyimlerini ortaya koyuyor. -44487. Bildirilen saldırı büyüklükleri şaşırtıcı: Amazon, saldırıları saniyede 155 milyon istekle hafifletti, Cloudflare 201 milyon rps’yle ve Google, rekor kıran 398 milyon rps’ye dayandı. Bu güvenlik açığı Ağustos ayında aktif saldırı altındaydı.

CVE-2023-44487 HTTP/2 Rapid Reset Attack nedir?

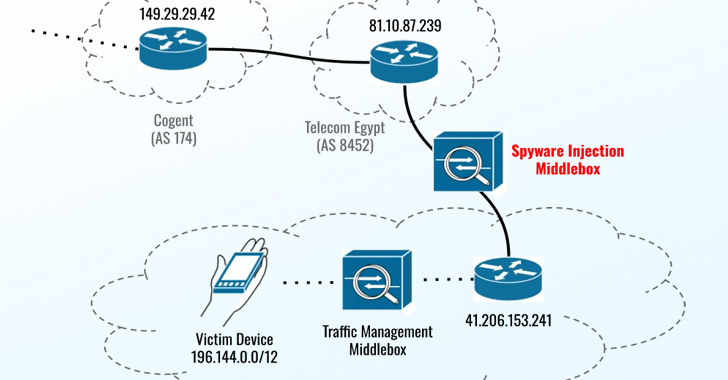

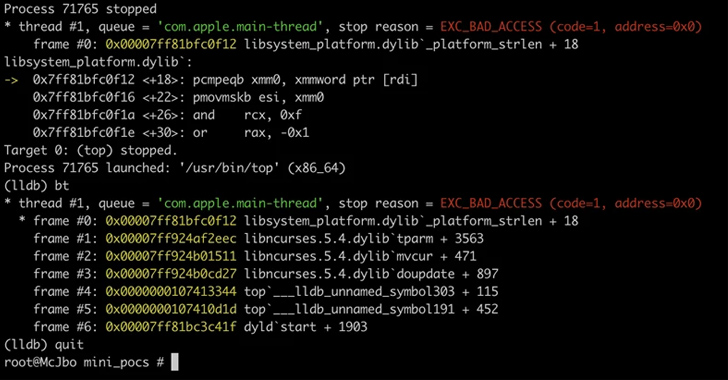

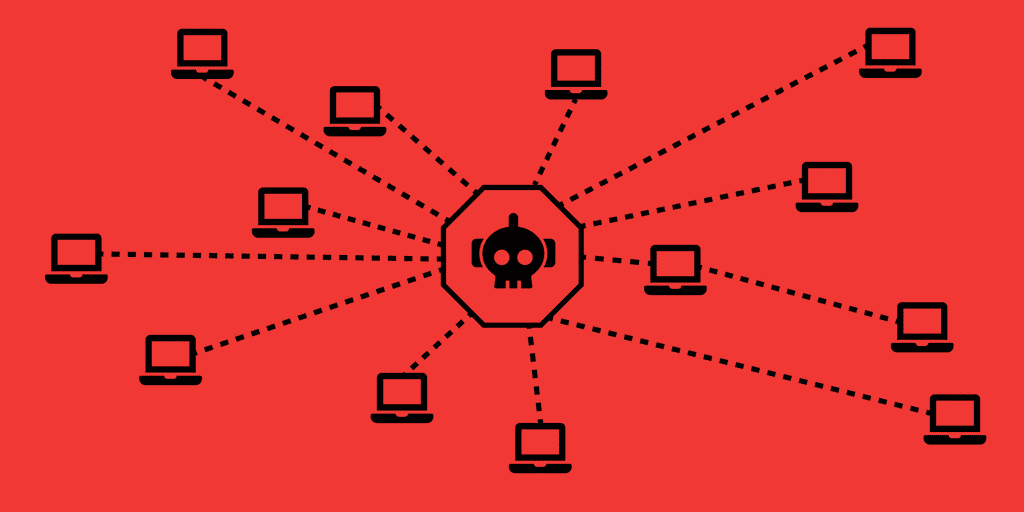

‘Hızlı Sıfırlama’ tekniği, HTTP/2’nin ‘akış çoğullaması’ özelliğini kullanır; burada çok sayıda istek ve ardından gelen anında iptaller, istemci tarafı saldırgan maliyetinin minimum düzeyde olmasıyla sunucu tarafında önemli miktarda iş yüküne neden olur. Saldırı, HTTP/2’deki bir özellikten yararlanarak, sürekli olarak istek gönderip iptal ederek hedef web sitesini veya uygulamayı bunaltarak düzgün çalışmasının durmasına neden olur. HTTP/2, DoS saldırılarına karşı koruma sağlamak için aktif akış sayısını sınırlamaya çalışan bir güvenlik özelliğine sahiptir, ancak bu her zaman etkili bir şekilde çalışmaz. Protokol, istemcinin, bu saldırıda istismar edilen, sunucunun anlaşmasına ihtiyaç duymadan akışları iptal etmesine olanak tanır. Botnet’ler çok büyük istek oranları oluşturarak hedeflenen web altyapıları için ciddi bir tehdit oluşturabilir.

Hızlı akış oluşturma ve iptal yoluyla ek yüke neden olarak web sunucularını etkileyen ve potansiyel olarak Hizmet Reddine yol açan CVE-2023-44487 güvenlik açığı göz önüne alındığında. Kendi HTTP/2-etkin web sunucularını kullanan müşterilerin, gerektiğinde gerekli yamaları uygulamak için ilgili web sunucusu satıcılarıyla iletişim kurmaları teşvik edilir.

Kuruluşlar ne yapmalı?

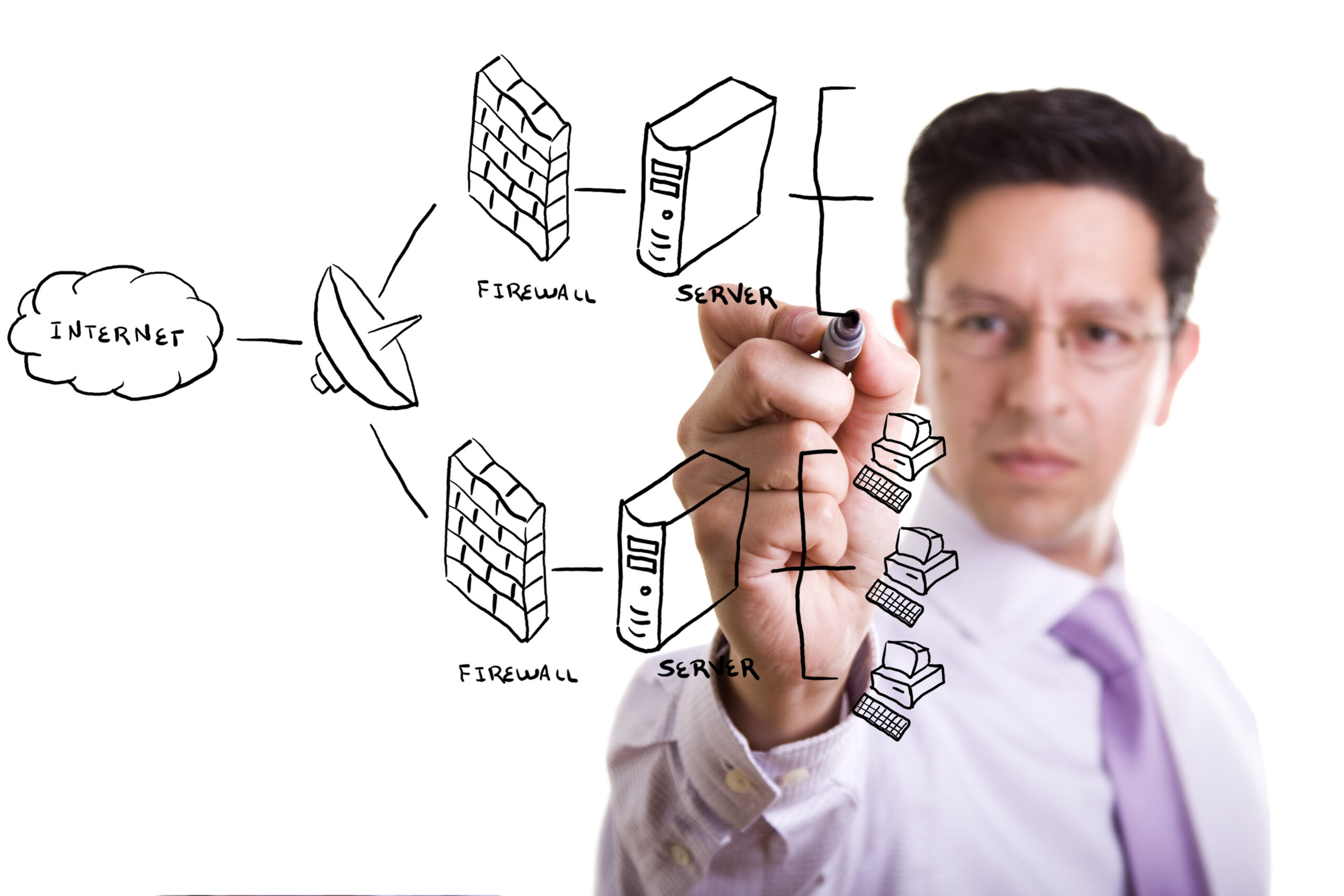

HTTP/2 Hızlı Sıfırlama saldırılarını azaltmak için çok yönlü bir yaklaşım önemlidir. Kapsamlı HTTP taşkın koruma araçlarından yararlanın ve çeşitli hafifletici stratejiler kullanarak DDoS savunmalarını geliştirin. Hız kontrollerinin uygulanması, saldırıların doğrudan protokolü kullanmaları ve herkese uygun tek çözümden yoksun olmaları nedeniyle saldırıların etkilerini yönetmede çok önemlidir. Kritik olarak, tüm savunmaları destekleyen önleyici tedbir, sistemlerin hayati önem taşıyan ve zamanında güncellenmesi ve yamalanmasıdır. Müşteriler, bu güvenlik açığına karşı güç sağlamak ve istismar amaçlı saldırılara karşı sağlam bir bariyer sağlamak için sistemlerini mevcut yamalarla güncellemelidir.

Microsoft, bu güvenlik açıklarına yönelik bir günceleme yayınlamıştır.

https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-44487