Microsoft Pazartesi günü yaptığı açıklamada, Exchange sunucularındaki kurbanların hesaplarına yetkisiz erişim elde etmek için Outlook e-posta hizmetinde artık yamalanmış kritik bir güvenlik açığından yararlanan Kremlin destekli ulus devlet faaliyeti tespit ettiğini söyledi.

Teknoloji devi, izinsiz girişleri Forest Blizzard (eski adıyla Strontium) adını verdiği ve APT28, BlueDelta, Fancy Bear, FROZENLAKE, Iron Twilight, Sednit, Sofacy ve TA422 takma adlarıyla da yaygın olarak takip edilen bir tehdit aktörüne bağladı.

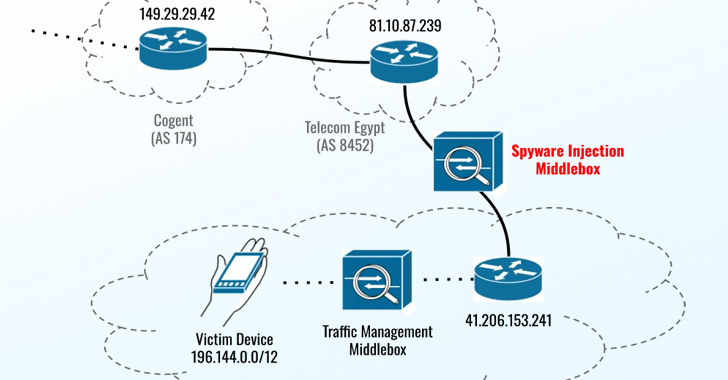

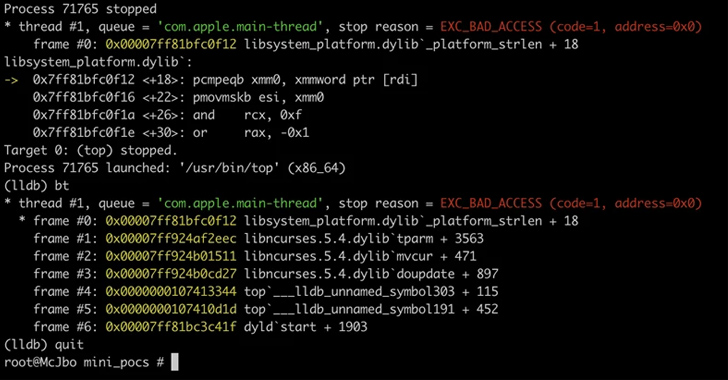

Söz konusu güvenlik açığı CVE-2023-23397 (CVSS puanı: 9.8) olup, bir saldırganın bir kullanıcının Net-NTLMv2 karmasına erişmesine izin verebilecek ve daha sonra kullanıcı olarak kimlik doğrulaması yapmak için başka bir hizmete karşı bir geçiş saldırısı gerçekleştirmek için kullanılabilecek kritik bir ayrıcalık yükseltme hatasıdır. Mart 2023’te Microsoft tarafından yamalanmıştır.

Polonya Siber Komutanlığı’na (DKWOC) göre amaç, ülkedeki kamu ve özel kuruluşlara ait posta kutularına yetkisiz erişim sağlamak.

DKWOC, “Kötü niyetli faaliyetin bir sonraki aşamasında, saldırgan kurbanın posta kutusundaki klasör izinlerini değiştirir” dedi. “Çoğu durumda, değişiklikler ‘Varsayılan’ grubunun (Exchange organizasyonundaki tüm kimliği doğrulanmış kullanıcılar) varsayılan izinlerini ‘Yok’ yerine ‘Sahip’ olarak değiştirmektir.”

Bunu yaparken, bu iznin verildiği posta kutusu klasörlerinin içeriği kurum içindeki kimliği doğrulanmış herhangi bir kişi tarafından okunabilir ve bu da tehdit aktörünün yüksek değerli hedeflerden değerli bilgiler elde etmesini sağlar.

DKWOC, “Bu tür değişikliklerin yapılmasının, posta kutusuna doğrudan erişim kaybedildikten sonra bile posta kutusunun içeriğine yetkisiz erişimin sürdürülmesine izin verdiği vurgulanmalıdır” diye ekledi.

Microsoft daha önce bu güvenlik açığının Rusya merkezli tehdit aktörleri tarafından Nisan 2022’den bu yana Avrupa’da hükümet, ulaşım, enerji ve askeri sektörleri hedef alan saldırılarda sıfırıncı gün olarak kullanıldığını açıklamıştı.